بسیاری از کاربران، آیفون را بهعنوان یک گجت بسیار ایمن در نظر میگیرند و حالا میخواهیم بررسی که آیا هک آیفون در اکوسیستم بسته اپل امکانپذیر است یا نه.

هک کردن آیفون دقیقا چه معنایی دارد؟

هک یک اصطلاح مبهم است که اغلب به طور اشتباه استفاده میشود. روی هم رفته برای دسترسی غیرقانونی به شبکه کامپیوتری این اصطلاح مورد استفاده قرار میگیرد. اما در رابطه با آیفون، هک کردن میتواند مربوط به هر یک از موارد زیر باشد:

- دستیابی به اطلاعات خصوصی افراد که در آیفون ذخیره شدهاند.

- نظارت یا استفاده از یک آیفون از راه دور بدون اطلاع یا رضایت مالک موردنظر.

- تغییر روش کارکرد آیفون با استفاده از نرمافزار یا سختافزار اضافی.

از نظر فنی، فردی که بتواند رمز عبور گجت شما را شناسایی کند، میتواند بهعنوان هک کردن در نظر گرفته شود. نصب نرمافزارهای نظارتی بر روی آیفون شما برای جاسوسی فعالیتهایتان، ممکن است کاری باشد که شما از یک «هکر» انتظار دارید.

همچنین باید به جیلبریک هم اشاره کنیم که به نصب فریمور سفارشی بر روی گجت اطلاق میشود. این یکی از مدرنترین تعاریف هک کردن به حساب میآید ولی به طور گسترده استفاده میشود.

بدافزار مشکل دیگری است که قبلا بر سر آیفون آمده است. نهتنها برخی از اپلیکیشنهای موجود در اپ استور بهعنوان بدافزار شناسایی شدهاند، بلکه باید به شناسایی حفرههای امنیتی موجود در مرورگر سافاری هم اشاره کنیم. این حفرهها به هکر ها اجازه میدادند که جاسوسافزار نصب کنند و با دور زدن اقدامات امنیتی اپل، اطلاعات شخصی کاربران آیفون را به سرقت ببرند.

روی هم رفته، کاربران هم نباید خیالشان در مورد هک کاملا راحت باشد. گروههای هکرها، دولتها و انواع و اقسام نهادها همواره بهدنبال یافتن راههایی برای دور زدن سیستم امنیتی اپل هستند.

اگر پیگیر خبرهای مربوط به هک آیفون بوده باشید، احتمالا بارها با خبرهای مربوط به هک آیفون افراد مهم روبرو شدهاید. این نوع هکها در اکثر مواقع با سوءاستفاده از حفرههای امنیتی ناشناخته صورت میگیرند و گاهی اوقات هم اپل بعد از مدتها آن را برطرف میکند.

آیفون شما از راه دور نمیتواند مورد استفاده قرار بگیرد

یکی از ویژگیهای آیفون این است که از طریق اپلیکیشنهای کنترل از راه دور مانند TeamViewer نمیتوان آن را کنترل کرد. اگرچه برای macOS میتوان از چنین مشخصهای استفاده کرد، اما iOS چنین اجازهای را نمیدهد. این یعنی برای کنترل از راه دور آیفون، ابتدا باید آن را جیلبریک کنید و بدون جیلبریک کردن یا وجود حفرههای امنیتی خطرناک انجام چنین کاری امکانپذیر نیست.

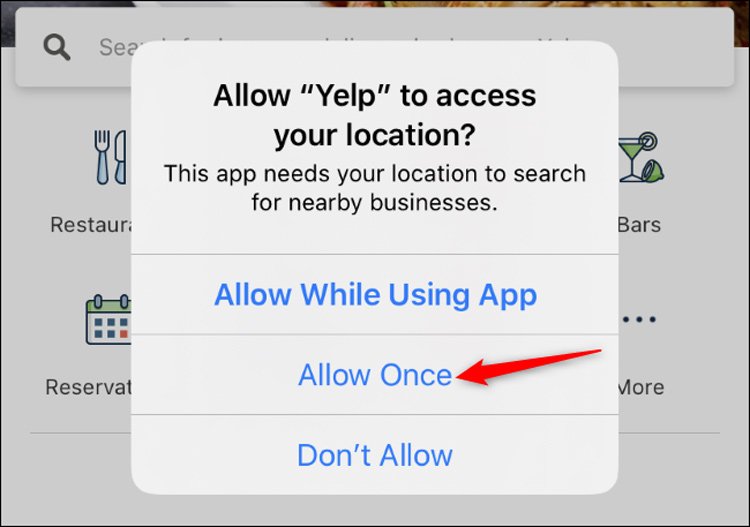

iOS از یک سیستم مجوز قوی برای اعطای دسترسی به خدمات و دادهها بهره میبرد. هنگامی که یک اپلیکیشن جدید را نصب میکنید، معمولا از شما اجازه مربوط به دسترسی دوربین یا موقعیت مکانی خواسته میشود. اپلیکیشنها بدون دریافت اجازه از کاربران نمیتوانند به این اطلاعات دسترسی پیدا کنند.

هیچ سطحی از مجوز در iOS وجود ندارد که دسترسی کامل به سیستم را فراهم کند و هرکدام از اپلیکیشنها در فضای جداگانهای نسبت به باقی سیستم قرار میگیرند. این فرایند باعث میشود یک اپلیکیشن مضر هم نتواند به باقی سیستم مانند اطلاعات شخصی و دادههای دیگر اپلیکیشنها دسترسی پیدا کند.

روی هم رفته، همواره باید به مجوزهای اپلیکیشنها توجه نشان بدهید. بهعنوان مثال، یک اپلیکیشن ساده و معمولی نیازی به دسترسی به فهرست مخاطبین ندارد و در صورت ارائهی این مجوز، این امکان را دارد که فهرست موردنظر را به سرورهای خود منتقل کند. اگرچه چنین کاری شاید نقض قوانین اپل باشد، اما در هر صورت انجام آن امکانپذیر است.

هرچند نگرانی از هک آیفون یک دغدغه طبیعی محسوب میشود، اما در هر صورت اپلیکیشنهای به ظاهر ایمنی که بهصورت مؤدبانه خواستار دریافت مجوز هستند، میتوانند خطر بیشتری داشته باشند. در نهایت بار دیگر باید تکرار کنیم اگر در این زمینه تا حد زیادی نگران هستید، بهتر است به مجوزهای اپلیکیشنها بیش از پیش توجه کنید.

اپل آیدی و امنیت آیکلاود

اپل آیدی شما (که همان اکانت آیکلاود محسوب میشود) نسبت به آیفون احتمالا بیشتر در معرض نفوذ و هک قرار دارد. مانند دیگر اکانتهای آنلاین، با روشهای مختلفی امکان دسترسی به مشخصات این اکانت وجود دارد.

به همین خاطر همواره توصیه میشود ورود دو مرحلهای را فعال کنید تا برای هر بار وارد شدن به اکانت، یک کد به گجت موردنظر شما ارسال شود. البته برای دریافت این کد میتوان از شماره موبایل هم استفاده کرد که به دلیل تحریمها این قابلیت برای کاربران ایرانی قابل استفاده نیست. البته بهرهگیری از ورود دو مرحلهای هم به معنای امنیت صد در صدی نیست زیرا مثلا با بهرهگیری از «مهندسی اجتماعی» احتمال دور زدن این روش وجود دارد.

هدف ما از مطرح کردن این مطالب، ترساندن شما نیست. با این حال، در دنیای تکنولوژی هک و نفوذ به تقریبا هر گجتی امکانپذیر است. روی هم رفته نباید بیش از حد نگران این مسائل باشید اما بهتر است به خطرات موجود توجه کنید.

درمورد نرمافزارهای جاسوسی از آیفون چه میتوان گفت؟

به صورت خلاصه، نرمافزارهای جاسوسی معمولا از جانب والدین نگران یا همسران مشکوک مورد استقبال قرار میگیرند و این افراد با نصب چنین اپلیکیشنهایی، میتوانند بر فعالیت آیفون فرد موردنظر نظارت داشته باشند.

این اپلیکیشنها نمیتوانند بر روی iOS معمولی کار کنند بنابراین به آیفون های جیلبریک شده نیاز دارند. جیلبریک کردن هم برای کاربران معمولی توصیه نمیشود زیرا مشکلات امنیتی جدیدی را پدید میآورد و برخی اپلیکیشنها هم بر روی چنین آیفونهایی نصب نمیشوند.

بعد از جیلبریک کردن آیفون موردنظر، این سرویس نظارتی را نصب میکنند و میتوانند فعالیتهای طرف را مشاهده کنند. بهعنوان مثال قادر به مشاهده متن تمام پیامکها، جزییات تماسها و حتی عکسها و ویدیوهای ثبت و ضبط شده خواهند بود. اما همانطور که گفتیم، این به اصطلاح هک آیفون فقط با جیلبریک کردن آن امکانپذیر میشود.

این موضوع برای اپل اهمیت زیادی دارد و مثلا مدتی قبل که جیلبریک iOS 13.5 امکانپذیر شد، اپل به سرعت آپدیتی را منتشر کرد که حفره موردنظر را مسدود کرده است. در هر صورت جاسوسی از دیگر افراد نهتنها غیرقانونی و غیر اخلاقی است، بلکه خود جیلبریک کردن هم آیفون موردنظر را بیش از پیش در معرض هک قرار میدهد.

آسیبپذیری وایفای

صرفنظر از اینکه از کدام گوشی استفاده میکنید، شبکههای بیسیم همچنان یکی از بزرگترین تهدیدات برای امنیت گوشیها محسوب میشوند. هکرها مرتبا از روشی موسوم به «حمله شخص میانی» استفاده که در این روش، شبکههای بیسیم جعلی راهاندازی میشوند تا بعد از وصل شدن کاربر به آن شبکه، حمله خود را آغاز کنند.

با آنالیز ترافیک رد و بدل شده، این افراد احتمالا میتوانند اطلاعات دریافتی و ارسال گوشی شما را مشاهده کنند. اگر این اطلاعات رمزگذاری نشده باشند، میتوانند به رمزهای عبور، جزییات اکانتها و دیگر اطلاعات حساس دسترسی پیدا کنند.

به همین خاطر، متخصصین امنیتی همواره توصیه میکنند که تا حد ممکن به شبکههای وایفای عمومی وصل نشوید و حتی در صورت انجام چنین کاری، از VPN های ایمن بهره ببرید تا تمام اطلاعات رد و بدل شده رمزگذاری شود.

همانطور که میبینید، حتی آیفون ها هم کاملا در برابر هک مصون و ایمن نیستند. البته بار دیگر باید تکرار کنیم که هک آیفون افراد مهم عمدتا با بهرهگیری از حفرههای امنیتی صورت میگیرد و چنین حفرههایی معمولا برای کاربران معمولی مورد استفاده قرار نمیگیرد. اما در هر صورت اگر نگران امنیت آیفون و در کل گجتهای خود هستید، با بهرهگیری از توصیههای ساده میتوانید امنیت گجتهای خود را افزایش دهید.

منبع: How To Geek